Manchmal bedarf es unkonventioneller Wege, um zu einem großartigen Ergebnis zu kommen. Ein solcher Ansatz ist die Verwendung einer pfSense-Firewall mit nur einer einzigen Netzwerkschnittstelle. Das ganze Vorhaben mag erstmal komisch klingen, funktioniert aber 1A in der Praxis. Möchte man beispielsweise einen Thin Client als Router nutzen, hat man meist nur eine einzige NIC zur Verfügung.

Und gerade diese Mini-Rechner bekommt man an jeder Ecke für kleines Geld. Sehr stromsparend sind die kleinen Boxen obendrein auch noch. Lediglich ein Layer 2 Managed Switch ist obligatorisch. Die eigentliche Konfiguration geht schnell von der Hand und ist auch von Einsteigern gut zu meistern. Wie das Ganze jetzt im Detail funktioniert, verrate ich dir in diesem Blogpost.

Welche Hardware wird benötigt?

Zwingend notwendig ist ein Switch, der den VLAN-Standard 802.1Q unterstützt. Solche Modelle bekommt man bereits für 20 Euro bei diversen Onlinehändlern. Nicht selten gibt es in diesem Preissegment bereits Geräte mit 8 Ports. Damit sollte jeder normale Haushalt auf jeden Fall auskommen. Wer will, kann aber auch teurere Modelle mit mehr Features und Ports zum Erwerb in Betracht ziehen.

Für die künftige pfSense-Firewall würde ich einen gebrauchten Thin Client nutzen. Zuverlässige, stromsparende und natürlich auch leistungsstarke Systeme wie den HP T630 gibt es bereits ab 50 Euro im Handel. Allerdings machen auch noch deutlich ältere Modelle eine gute Figur als heimischer Router. Als grobe Anhaltspunkt genügen 2 Kerne, 1 GB RAM und eine 16 GB große Platte.

Ebenfalls eine gute Option sind Mini-PCs aus Fernost, falls die Firewall virtualisiert betrieben werden soll. So ein System hat nämlich genügend Leistung, um als verlässlicher Hypervisor zu fungieren. Denkbar wäre die Installation von Proxmox und der Betrieb von 2 oder 3 virtuellen Maschinen. Gerade containerisierte Anwendungen lassen sich schön auf solchen Systemen betreiben.

Der Vollständigkeit halber möchte ich noch erwähnen, dass die pfSense nicht ohne zusätzliches Modem oder vorgeschaltete Fritz!Box genutzt werden kann. Zuverlässige Modems gibt es bereits ab 90 Euro im Handel. Wem das zu teuer ist, kann versuchen, den Provider-Router in einen Bridge-Modus zu versetzen. Falls das nicht möglich ist, kann auch eine Router-Kaskade einsetzen.

Das ist allerdings die denkbar schlechteste Option, da es hier zu einem doppelten Source-NAT und damit zu leichten Performanceeinbußen kommt. Verhindern lässt sich dies nur, wenn das erste System die Möglichkeit bietet, eigene Routen anzulegen. In so einem Fall kann dann das Source-NAT auf der pfSense deaktiviert werden und man könnte noch eine DMZ betreiben. Das geht hier aber zu weit.

Wie richtet man das ein?

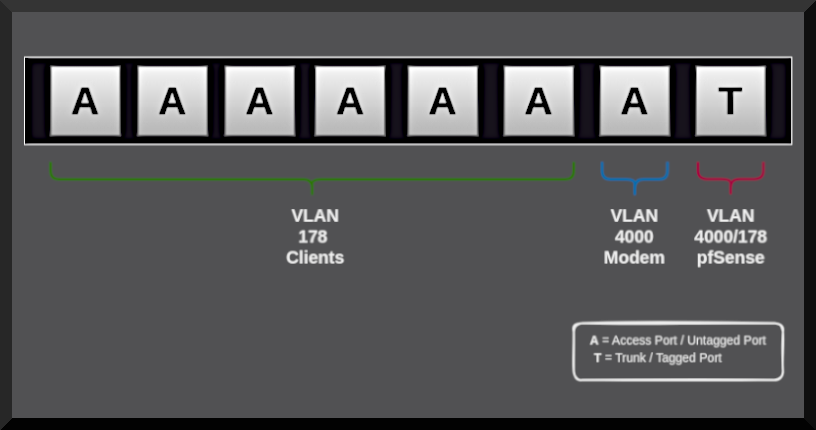

Die Konfiguration von Switch und pfSense ist nicht besonders schwierig. Es können sogar mehrere VLANs für das LAN eingerichtet werden. Zu bedenken ist dabei lediglich, dass der komplette Traffic über ein einziges Interface abgewickelt wird. Das kostet natürlich etwas Bandbreite. Die Netzwerkarchitektur möchte ich für diesen kleinen Ratgeber bewusst einfach halten.

Schließlich kommen die meisten Heimnutzer mit einem einzigen Netzwerk für ihre Geräte gut aus. Benötigt werden daher nur 2 VLANs auf dem Switch. Die WAN-Verbindung läuft dabei über die VLAN-Id 4000. Das LAN soll das Subnetz 192.168.178.0/24 erhalten. Daher nutze ich hier die ID 178 und hänge auch die Management-IP in dieses VLAN.

Auf dem günstigen 8-Port-Switch führe ich nun folgende Konfiguration durch:

- Ports 1 – 6: Diese Anschlüsse werden untagged, also für normale Clients im Vlan 178 konfiguriert. Je nach Switch-Hersteller gibt es hierfür andere Bezeichnungen. Gängig ist beispielsweise der Namen Access-Port bei Cisco, Dell oder Juniper. Den Begriff untagged Ports nutzen hingegen HP und Aruba.

- Port 7: Hierbei handelt es um einen Acces-Port im VLAN 4000. Das Modem oder der erste Router der Kaskade werden hier angeschlossen.

- Port 8: Die pfSense wird genau hier angeschlossen. Aufgrund dessen müssen die Pakete gettaged an die Firewall übermittelt werden. Je nach Hersteller kennt man hierfür die Bezeichnung Trunk oder tagged Uplink.

Die Einrichtung der pfSense geht noch etwas schneller vonstatten. Nachdem Booten kann man im Terminal WAN und LAN konfigurieren. Dafür muss im Menü Punkt 1 ausgewählt werden und die Frage nach der VLAN-Konfiguration bejaht werden. Der Name meines Interfaces lautet em0. Deshalb trage ich bei WAN em0.4000 und bei LAN em0.178 ein.

Nun muss noch die LAN-IP konfiguriert werden. Dafür wird im Hauptmenü Punkt 2 ausgewählt und eine IP für das LAN vergeben. Das war es dann auch schon und die restlichen Einrichtungsschritte können bequem im Web-Dashboard durchgeführt werden. Sinnvoll wäre beispielsweise noch die Einrichtung eines DHCP-Servers für das LAN-Netzwerk sowie das Anlegen von Firewallregeln.

Wie lässt sich das virtualisieren?

Aus Kostengründen möchten viele IT-Enthusiasten keine dedizierte Hardware für ihre pfSense Firewall anschaffen. Virtualisierung ist hier also die einzig mögliche Vorgehensweise. Zum Glück geht das mit Proxmox als Hypervisor recht einfach. Es muss lediglich eine virtuelle Maschine mit 2 Netzwerkkarten erstellt werden. Das vorgestellte Switch-Setup bleibt dabei komplett gleich.

Auf dem Hypervisor müssen allerdings noch 2 Bridges angelegt werden. Die erste von ihnen wird dabei der physischen Netzwerkkarte zugeordnet und dient damit als WAN-Verbindung für die pfSense. Weiterhin wird hier auch die Management-IP von Proxmox selbst hinterlegt. Die andere Bridge hingegen fungiert als virtueller Switch auf dem Hypervisor für das Server-Netzwerk.

Im Dashboard der pfSense wird unter Schnittstellen, und zwar im Untermenü VLANs noch eine ID für das Servernetz angelegt. Direkt im Anschluss kann man im Menü Schnittstellen bzw. in dessen Sub-Menü Schnittstellenzuweisungen die VLAN-ID als Interface hinzufügen. Nun fehlt noch die finale Einrichtung des neuen Interfaces mit der IP-Adresse und so weiter.

Damit virtuelle Server auch eine Verbindung zur pfSense herstellen können, muss man noch der Haken bei VLAN aware in der zuständigen Bridge setzen. Ansonsten muss man darauf achten, dass bei der Netzwerkschnittstelle jeder VM die richtige VLAN-ID eingetragen ist. Darüber hinaus müssen noch passende Firewallregeln für das LAN und das Server-Netzwerk erstellt werden.